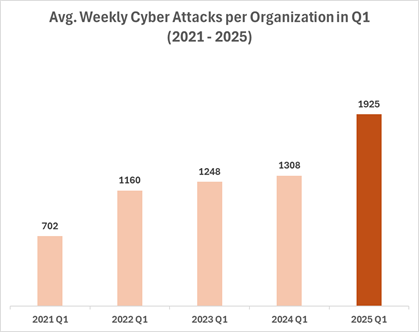

Der Global Cyber Attack Report von Check Point zeigt eine starke Zunahme der Cyber-Angriffe in der Schweiz – mit 113 Prozent ein stärkeres Wachstum als weltweit (47 Prozent). Global sind besonders Ransomware-Angriffe mit einem Anstieg von 126 Prozent durch die Decke gegangen.

Check Point Research (CPR), die Threat-Intelligence-Abteilung von Check Point® Software Technologies Ltd., ein Pionier und weltweit führender Anbieter von Cyber-Sicherheitslösungen, hat ihre Statistik zu Cyber-Attacken für den Zeitraum 1. Quartal 2025 veröffentlicht. So sind in Deutschland die allgemeinen Cyber-Attacken im Vergleich zum ersten Quartal 2024 (+55 Prozent) deutlich gestiegen. Noch stärker war der Anstieg in Österreich (+69 Prozent) und der Schweiz (+113 Prozent). Auch Ransomware-Angriffe nehmen weiter zu, mit einem weltweiten Anstieg von 126 Prozent im Vergleich zum Q1 2024 und insgesamt 2’289 gemeldeten Vorfällen. Die meisten Ransomware-Angriffe fanden erneut in Nordamerika statt, wo 62 Prozent aller gemeldeten Fälle auftraten, gefolgt von Europa mit 21 Prozent.

(Bild: Weltweiter Durchschnitt wöchentlicher Cyber-Attacken (Check Point Software Technologies Ltd.).

Bezogen auf die Branchen war der Bildungssektor im ersten Quartal 2025 mit durchschnittlich 4’484 Angriffen pro Organisation und Woche am stärksten betroffen – ein Anstieg von 73 Prozent gegenüber dem Vorjahr. Der Regierungssektor folgte dicht dahinter mit 2’678 Angriffen pro Organisation und Woche, was einem Anstieg von 51 Prozent entspricht, während der Telekommunikationssektor mit einem Anstieg von 94 Prozent auf 2’664 Angriffe pro Organisation und Woche den höchsten prozentualen Anstieg verzeichnete.

Die zunehmende Häufigkeit und Raffinesse von Cyber-Angriffen unterstreicht die Notwendigkeit umfassender Sicherheitsstrategien, die über die traditionellen Verteidigungsmassnahmen hinausgehen müssen.

Folgende Empfehlungen basieren auf Best Practices von Check Point:

- Erweiterte Erkennung von Bedrohungen: Nutzen Sie Technologien wie Sandboxing und Anti-Ransomware-Tools, um trickreiche Angriffe zu erkennen und zu blockieren.

- Implementierung einer Zero-Trust-Architektur: Erzwingen Sie eine strenge Identitätsüberprüfung für jede Person und jedes Gerät, das auf Netzwerk-Ressourcen zugreifen will.

- Regelmässige Datensicherungen + Planung der Reaktion auf Zwischenfälle: Sichern Sie regelmässig kritische Daten und erstellen Sie umfassende Pläne für die Reaktion auf Zwischenfälle, um Angriffe zu bewältigen und ihre Auswirkungen umgehend zu minimieren.

- Verstärkung der Sicherheitsvorkehrungen: Aktualisieren Sie Ihre Systeme regelmässig, um Schwachstellen zu beseitigen. Es ist wichtig, mehrere Sicherheitsebenen zu haben, einschliesslich Firewalls und Endpunktschutz.

- Schulung und Sensibilisierung der Mitarbeiter: Regelmässige Schulungen können die Mitarbeiter über die Risiken und Phishing-Techniken informieren und so eine Kultur der Wachsamkeit fördern.

- Netzwerksegmentierung: Isolieren Sie kritische Systeme, um die Ausbreitung von Angriffen einzudämmen und sensible Daten zu schützen.

- Schwachstellen-Management: Führen Sie regelmässig Schwachstellenbewertungen und Penetrationstests durch und setzen Sie Prioritäten bei der Behebung potentieller Auswirkungen.

Die Daten des Berichts stammen aus der ThreatCloud AI, der Big Data Intelligence Engine von Check Point. Hier laufen Big Data Telemetrie und Indicators of Compromise (IoC) millionenfach und jeden Tag zusammen. Das Netzwerk wird gespeist von 150’000 verbundenen Netzwerken und Millionen von Endgeräten. Check Points Sicherheitsforscher fügen ausserdem Daten aus eigener Forschung hinzu, sowie aus externen Experten-Quellen. Die ThreatCloud AI aktualisiert auf dieser Basis zudem in Echtzeit die Bedrohungsdaten aller angeschlossenen Check-Point-Produkte. Über 50 KI-Engines erstellen wöchentliche Berichte aus den Attacken, die von Check-Point-Produkten abgefangen wurden und aus Unternehmensnetzwerken, die Check Point beschützt, aufgeteilt nach Sektor und Staat.

Weitere Infos: https://research.checkpoint.com/ www.checkpoint.com/